Cybersécurité pendant le carnaval : liberté numérique totale ?

Que ce soit lors du Morgenstreich à Bâle ou de l'Urknall à Lucerne, lorsque les fous se déchaînent, les déguisements et les supercheries sont de mise. Mais ce qui fait le plaisir de la « cinquième saison » constitue une menace sérieuse dans le quotidien numérique : les cybercriminels utilisent des méthodes similaires, mais avec des conséquences bien plus désagréables.

Lorsque les larves sont montées ou les masques enfilés et que le son des Guggen résonne dans les ruelles, c'est le chaos qui règne – mais avec méthode. On se glisse dans des rôles, on cache sa véritable identité et on profite de l'exubérance générale pour faire tomber les barrières. Ce qui crée l'ambiance entre la Barfüsserplatz et la Kapellplatz est l'une des stratégies les plus dangereuses des cybercriminels dans le monde numérique : la manipulation ciblée.

Tout est dans le masque : l'ingénierie sociale comme déguisement numérique

Au carnaval, personne ne se demande qui se cache réellement sous le costume. C'est exactement ce principe que les pirates informatiques utilisent dans l'ingénierie sociale : ils ne manipulent pas les logiciels, mais les personnes. Ils endossent des rôles qui inspirent confiance, du prétendu PDG qui demande un virement urgent par e-mail au « nouveau collègue » qui demande des données d'accès dans le chat parce qu'il aurait oublié son badge.

La différence avec le carnaval : dans le cas des cyberattaques, on ne se rend souvent compte de la supercherie que lorsque le compte est vide ou que le réseau est crypté.

Ingénierie sociale : quand le pirate enfile son costume

Au lieu d'exploiter les failles techniques, les pirates utilisent des astuces psychologiques, à l'instar d'un masqué habile lors du cortège ou du défilé de Lucerne. Voici les méthodes les plus courantes :

- Phishing : faux e-mails qui vous attirent vers des sites frauduleux.

- Vishing (Voice Phishing) : tromperie téléphonique par de prétendus employés du service d'assistance.

- Pretexting : scénarios inventés pour vous soutirer des informations sensibles.

- Baiting : « appâts » tels que des clés USB infectées sur le site de l'entreprise.

- Tailgating : « suivi » physique à travers la porte de sécurité dans le sillage des employés.

Fait effrayant : plus de 90 % de toutes les attaques réussies commencent aujourd'hui de cette manière. Car même la porte blindée la plus solide ne sert à rien si l'on remet poliment la clé à la mauvaise personne.

Dans un prochain article, nous vous expliquerons ces méthodes plus en détail et vous montrerons comment préparer votre équipe à faire face aux crises.

Le fou ne connaît pas de règles – les cybercriminels non plus

Pendant le carnaval, les règles habituelles ne s'appliquent plus. Ce qui est normalement considéré comme impoli ou inapproprié est soudainement autorisé. Les cybercriminels agissent de la même manière : ils exploitent toutes les failles, ignorent toutes les limites éthiques et frappent précisément lorsque personne ne s'y attend.

Moments privilégiés pour les attaques :

- Périodes de vacances : les équipes informatiques sont réduites, ce qui est parfait pour mener une attaque sans être dérangé.

- Après le travail ou le week-end : lorsque plus personne n'est à son bureau, les pirates informatiques s'en donnent à cœur joie sur le serveur.

- Pendant les grands événements ou les crises : lorsque l'attention (ou l'ensemble du personnel) est ailleurs, l'attaque numérique suit.

Alors que les farces du carnaval sont terminées au plus tard le mercredi des Cendres, les conséquences des cyberattaques peuvent se faire sentir pendant des mois. Et là, la rigolade s'arrête définitivement.

Confettis et chaos : quand on perd le contrôle

Pendant le défilé, c'est le chaos contrôlé. Des milliers de confettis volent dans les airs, c'est bruyant et confus. C'est exactement ce que provoquent les cyberattaques modernes : elles submergent les systèmes de défense avec des requêtes massives (DDoS), cachent des logiciels malveillants dans des fichiers inoffensifs ou se font passer pour du trafic de données légitime. Dans ce flot d'informations, il est facile de négliger les signaux d'alerte décisifs.

Le « tube » des cybercriminels: les ransomwares

Lorsque nous parlons du risque de mascarades et de chaos, nous en arrivons inévitablement à l'ennemi ultime : le ransomware.

Imaginez que quelqu'un s'introduise dans votre maison pendant votre déménagement et remplace toutes les serrures sans que vous vous en rendiez compte. Le lendemain matin, vous vous retrouvez devant votre propre porte, incapable d'accéder à vos objets de valeur, et vous ne trouvez qu'un mot : « Payez-nous une somme conséquente, sinon nous jetterons la clé et publierons tous vos documents privés sur Internet. »

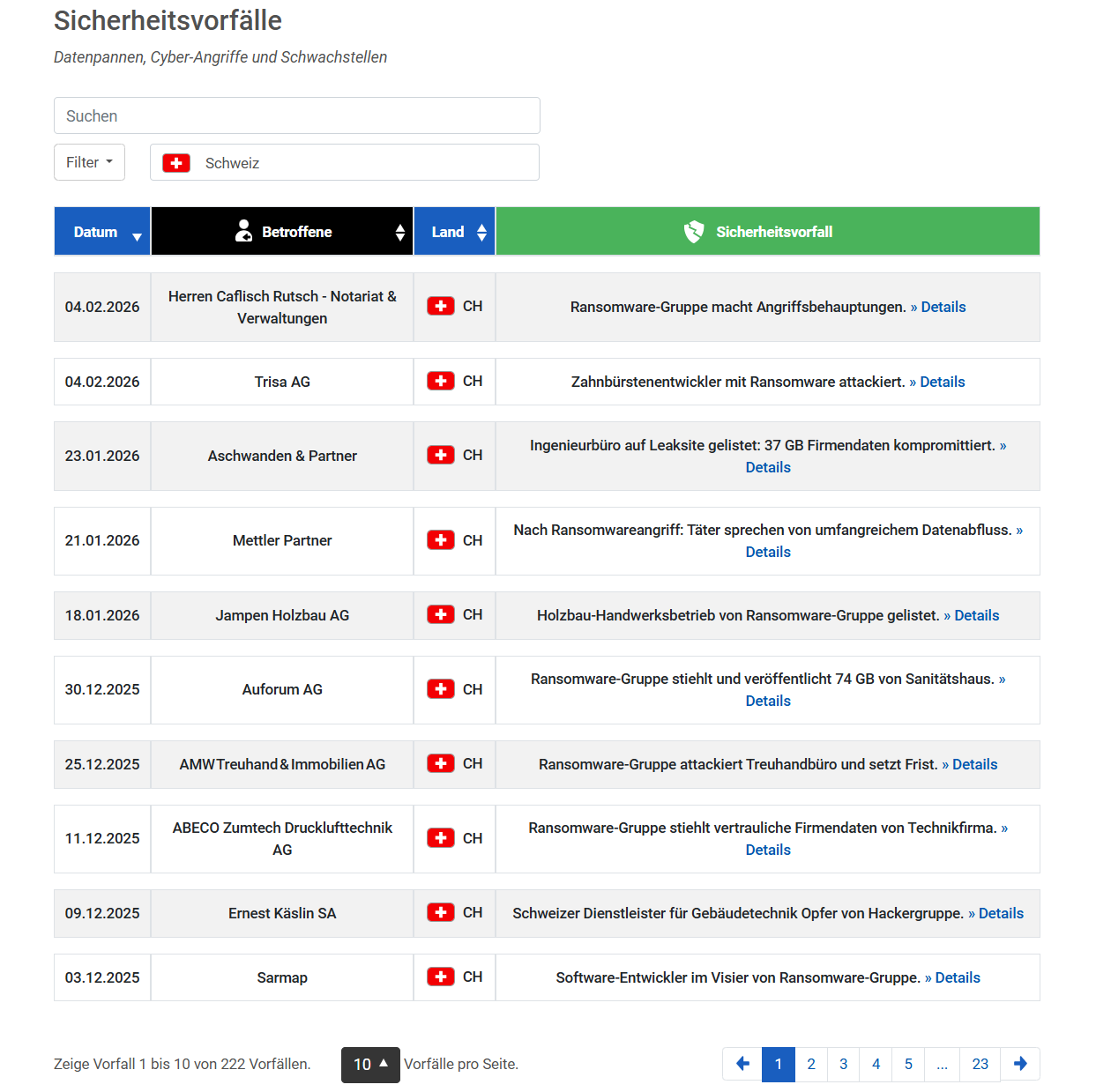

C'est exactement ce qui se passe dans le monde numérique : le pirate bloque toutes vos données à l'aide d'un verrou numérique et exige une rançon (ransom) pour le code de décryptage. Un coup d'œil aux bases de données actuelles sur les incidents de sécurité montre qu'il ne s'agit pas d'un danger théorique, mais d'une réalité amère :

Presque chaque jour, des entreprises suisses de toutes tailles et de tous secteurs sont victimes de ces attaques. Ceux qui pensent que les PME sont « trop insignifiantes » pour être visées ignorent la réalité : aujourd'hui, tout le monde est concerné, du notaire local à l'entreprise industrielle, dès lors qu'il n'est pas protégé.

Conseil média : quand le « jeu des masques » devient sérieux

Le documentaire impressionnant de NZZ Format intitulé « Zahlen oder untergehen » (Payer ou périr) montre que les cyberattaques sont bien plus qu'un simple désagrément technique.

Le film suit des entrepreneurs suisses victimes de ransomware. Il montre clairement que derrière ces attaques se cachent des organisations criminelles hautement professionnelles. Lorsque l'œuvre de toute une vie est cryptée, la question morale devient une question de survie existentielle.

Notre recommandation : regardez ce reportage pour découvrir, à travers des exemples concrets, pourquoi la cybersécurité n'est pas une simple formule informatique, mais une véritable garantie de survie.

Après le carnaval : la sécurité a besoin de continuité

Le carnaval se termine au plus tard avec le nettoyage des rues le mercredi des Cendres (ou après l'« Ändstraich »). La cybersécurité, en revanche, ne connaît pas de pause. Alors que les costumes sont rangés dans les placards, les pirates informatiques développent déjà de nouvelles méthodes.

Ce que les PME suisses devraient faire maintenant :

- Gagner en transparence : vérifiez minutieusement vos défenses numériques.

- Sensibiliser : sensibilisez régulièrement vos collaborateurs afin qu'ils puissent reconnaître à temps les « Morgenstreich » des hackers.

- Authentification multifactorielle (MFA) : votre contrôle d'identité numérique qui lève le masque.

- Stratégie de sauvegarde : utilisez la règle 3-2-1-1-0 pour que votre entreprise reste résistante aux crises.

- Surveillance : détectez les attaques avant qu'elles ne causent des dommages grâce à un centre d'opérations de sécurité (SOC).

- Plan d'urgence : toutes les personnes concernées savent-elles quoi faire si la musique s'arrête soudainement ?

MTF : votre partenaire pour une cybersécurité

Se déguiser, c'est permis – mais seulement pendant le carnaval

Les masques font partie intégrante du carnaval, tout comme la soupe à la farine à Bâle et le Fritschi à Lucerne. Dans l'espace numérique, ils constituent toutefois des signaux d'alerte. Connaître les parallèles permet de mieux protéger son entreprise. Chez MTF Solutions, nous veillons à ce que les cybercriminels ne bénéficient pas de la liberté dont ils jouissent pendant le carnaval. Grâce à nos services de sécurité gérés, nous assurons la sécurité de votre réseau afin que vous puissiez faire la fête en toute tranquillité.

Vous souhaitez savoir dans quelle mesure votre entreprise est protégée contre les mascarades numériques ? Contactez-nous pour une évaluation de sécurité sans engagement.